今天配置服务器让其支持TLS1.3,但是配置好TLS1.3以后测试无效,服务器环境:openssl-1.1.1c,nginx-1.18.0,理论上是支持TLS1.3,经排查发现:需要在

所有配置HTTPS的文件里面的server段里面加入TLS1.3支持,比如nginx监听两个域名kaifashuo-1.com和kaifashuo-2.com,那么需要在kaifashuo-1.com和kaifashuo-2.com的配置文件的https中都加入TLS1.3支持。

在 所有配置HTTPS的文件 里面的server段里面加入TLS1.3支持:ssl_protocols TLSv1.2 TLSv1.3;

server {

listen 443 ssl http2;

server_name kaifashuo-1.com;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:DHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384;

ssl_prefer_server_ciphers off;

...

}

server {

listen 443 ssl http2;

server_name kaifashuo-2.com;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:DHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384;

ssl_prefer_server_ciphers off;

...

}

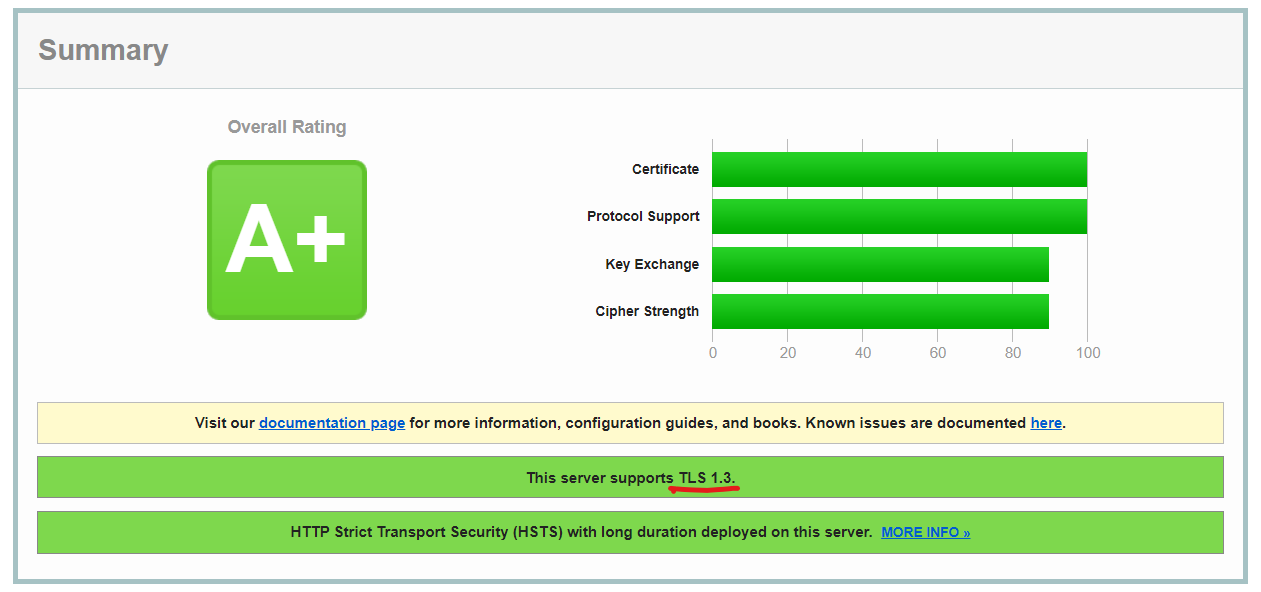

在ssllabs.com测试,可以看出网站已支持TLS1.3。

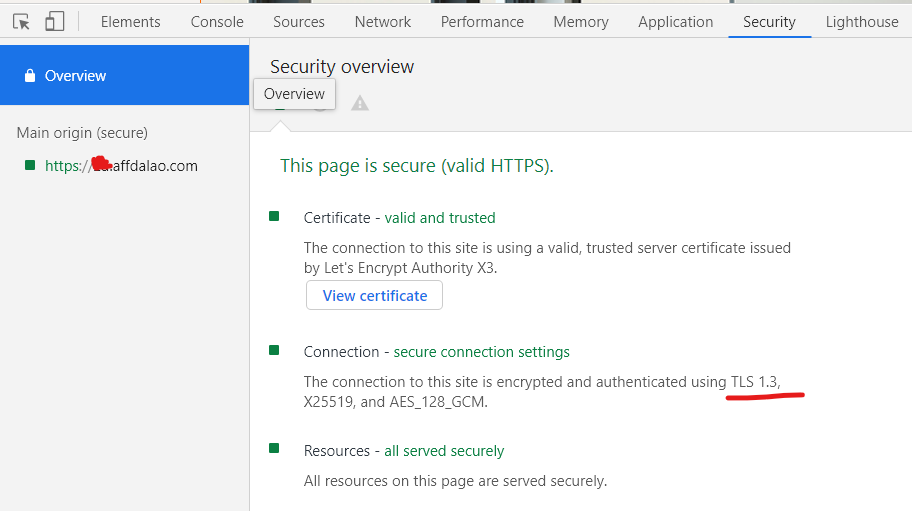

在浏览器中测试

还没有任何评论,你来说两句吧